آشنایی با مفاهیم ذخیره سازی اطلاعات ( +Storage ) – بخش ششم

- LUN (logical unit number) یک Storage Unit است و مفهومی معادل Partition دارد. در VMWare به آن Datastore گفته میشود. محدودیت Size برای LUN نسبت به سیستم عامل استفاده کننده از آن تعیین می شود بطور مثال این مقدار برای مایکروسافت ۲TB و برای VMWare نیز همین مقدار است.

- متصل کردن چند LUN (که حداکثر ۲TB حجم دارد ) و ایجاد یک Volume ، در Extents، VMWare vsphere نامیده می شود. (تا ۳۲ ، LUN را می تواند شامل شود)

- انواع Permission برای LUN:

- No access

- Read only

- RW

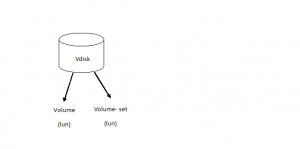

این Permission ها بر روی WWNداده می شود. در بسیاری از San Storage ها، ابتدا یک VDisk ایجاد می گردد . VDisk می تواند مجموعه ای از فضاهای فیزیکال دیسک های مختلف روی San Storage باشد. VDisk ها، Containerهای Volume (LUN) و یا Volume Set ها هستند

بسته به مدل San Storage ، یک LUN می تواند دارای یک خصوصیت مهم بنام RAID Levelباشد و یا فاقد این خصوصیت باشد.

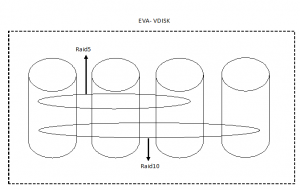

در سیستم EVA، هنگام ایجاد LUN، می توان RAID Levelرا آنجا مشخص نمود.

بدین معنی که هنگام ایجاد LUN، تعیین نمود که این LUN با RAID مورد نظر (مثلا RAID5) بر وی Hard Diskایجاد شود.

بطور مثال اگر یک گروه شامل ده Hard Disk داشته باشیم ، می توان تمامی آنها را به یک Storage Group یا VDisk تبدیل نمود. حال می توان بروی این VDisk ، بطور مثال LUN 9 ایجاد نمود و تعیین کرد که LUN 2 ، به صورت Mirrorنوشته شود، LUN 3 به صورت RAID 5نوشته شود، و LUN 4 دیگر به صورت RAID 10، ایجاد شود.

یعنی RAID یا Array در سطح LUN به صورت Virtual خواهیم داشت و به همین خاطر است که نام این EVA، HP Storage ( به معنای Enterprise Virtual Array ) است چرا که Array های ایجاد شده به صورت فیزیکی نیست بلکه بصورت Virtual است.

اما در Array، MSA ها در سطح Vdisk ایجاد می شود. بدین معنا که ابتدا به طور مثال سه دیسک گروه بندی شده ، در یک RAID قرار می گیرند و آن Vdisk ایجاد شده تنها دارای RAID 5 خواهد بود. آنگاه هر (LUN)Volume بر روی آن Vdisk نوشته شود، دارای RAID 5خواهد بود و این تفاوت عمده EVA با MSA می باشد.

در سیستم EVA، یک Vdisk با چهار Hard Disk در نظر می گیریم. دو LUN بر روی این Vdisk ایجاد می کنیم. یک LUN را با RAID 5 ایجاد می کنیم و LUN دیگر را با RAID10 ایجاد می نماییم. در این Vdisk، اگر یک دیسک ، Fail شود با جایگزینی آن ، هم LUN با RAID 5 و هم LUN با RAID 10 باز می گردد. اما اگر دو دیسک همزمان Fail شود، LUN با RAID 10 بازمی گردد اما LUN با RAID 5 باز نخواهد گشت.

در MSA ، هنگام ایجاد RAID، VDisk انتخاب می شود.

نکته: اگر نتوان یک RAID را بازگرداند، دستور Delete شدن RAID را صادر می کنیم یا به عبارت دیگر Volume را Delete می کنیم. سپس یک Volume مشابه Volume که Delete شده بود. ایجاد می کنیم (با RAID سایز مشابه) و سپس Backup را باز می گردانیم.

نکته : یک San Storage ، حداقل دارای دو Controller است و هر Controller دارای دو پورت می باشد بنابراین اگر تا ۴ دستگاه سرور داشته باشیم ، نیازی به وجود هیچ ساختار Fabric Switch نمی باشد.

در EVA سری HSV هر Controller دارای چهار پورت است بنابراین می توان تا ۸ دستگاه سرور ، بدون نیاز به ساختار Fabric Switch داشت.

یک ساختار San Storage (شامل سرورها و HBA های آنها ، Fabric Switch ها، Controller ها و Enclosure ها) بر روی Fibre Channel ، بیش از دو برابر از ساختار مشابه San Storage بر روی ISCSI ، قیمت دارد.

از طرف دیگر استفاده از ساختار ISCSI SAN علاوه بر کاهش فوق العاده هزینه ، سبب می شود تا با تکنولوژی هایی کار کنیم که آشنایی بیشتری با آنها داریم، بطور مثال بجای VSAN می توان از همان VLAN استفاده کرد و یا از SAN Switch های IP Based و یا حتی از سوئیچ های معمول مانند ۳۷۵۰ استفاده نمود.

در ساختار ISCSI :

- برای کنترل دسترسی بجای WWN، می توان با استفاده از Access List ، IP Address نوشت

- برای Authentication ، می توان از CHAP استفاده کرد.

- برای Encryption ، می توان از IPSec استفاده کرد.

- برای انتقال دیتای یک San Storage از یک سایت به سایت Disaster Recovery بر روی WAN Link ، می توان از همان Site-To-Site VPN معمول استفاده نمود.

- در VMWare Vsphere برای دسترسی به ISCSI San می توان :

- الف- از همان کارت شبکه هایی استفاده کرد که VMها نیز از آن استفاده می کنند.

- ب- کارت های شبکه ای را فقط برای ترافیک San Storage اختصاص داد.

- ج – از یک ISCSI Physical Initiator استفاده نمود.

- برای جا به جایی ترافیک ISCSI می توان از همان سوئیچ هایی که سایر Device های شبکه از آنها استفاده می کند، استفاده کرد و یا یک سوئیچ ۳۷۵۰ اختصاصی برای این ترافیک در نظر گرفت.

- برای طراحی و تصمیم گیری در مورد نحوه جا به جایی ترافیک ISCSI در شبکه داخلی و نیز بر روی WAN Link ، نیازمند تسلط بر روی مباحث سیستم Quality Of Service (QOS) بر روی لایه دو و لایه سه ، هستیم.

- هزینه های نگهداری ISCSI بسیار کمتر از Fibre Channel است.

- با استفاده از ISCSI برای اتصال به WAN نیازمند Router خاصی نخواهیم بود چرا که هر دو IP Based هستند.

- پروتکل ISCSI ، دستورات SCSI را در Packet های Encapsulate، IP Based می نماید و از روی شبکه Ethernet ، جابه جا می نماید. ۶۰ % ارزان تر از Fibre Channel است. در VMotion ، VMWare و DRS بر روی این پروتکل ساپرت می شود.

- Component های اصلی ISCSI :

- ISCSI Initiator : کلاینت هایی هستند که می خواهند به سیستم ISCSI، دسترسی پیدا کنند. ISCSI Initiator می تواند هم به صورت سخت افزاری و هم بصورت نرم افزاری باشد.

- می توان برروی یک کارت شبکه معمولی ، Software Initiator را Run کرد.

۲٫ Device : ISCSI Target هایی هستند که سرویس دهنده Storage در این ساختار هستند. LUN بر روی این دستگاه ها قرار می گیرد.

- Storage Controller : سرعت هایی که هم اکنون Storage Controller ها دارند ، Gbps 10 و Gbps 1 می باشد.

۳٫ Switching : همان ساختار Switching معمولی است که در شبکه مورد استفاده قرار می گیرد و همان ساختار Etherchannel را می توان بر روی آنها پیاده سازی کرد. (یعنی تا ۸ پورت سوئیچ را که متصل به یک San Storage است ، در یک Etherchannel قرار داد)

- در این تکنولوژی Initiator Authentication وجود دارد و می توان با پروتکل هایی نظیر CHAP و یا Initiator ، Mutual CHAP توسط Target و یا Target توسط Initiator را Authenticate نمود و یا هر دو هر دو یکدیگر را Authenticate بنمایند.

- یادآوری : در CHAP Authentication، یک Preshared key وجود دارد.

- در این تکنولوژی ، علاوه بر Access Control ،Authentication نیز وجود دارد. بطور مثال می توان تعیین کرد که کدام IP Address بتواند به کدام LUN دسترسی پیدا کند (مانند LUN Masking که در Fibre Channel بر اساس WWN انجام می شود )

- بسیاری از Feature های Security برروی سوئیچ ها پیاده سازی می شود.

- با پیکربندی DHCP Snooping ، برروی سوئیچ ، از حملات به DHCPجلوگیری می شود.

- با پیکر بندی IP Source Guard بر روی سوئیچ ، می توان از حملات IP Spoofingجلوگیری کرد.

- با پیکر بندی Dynamic ARP Inspection (DAI) بر روی سوئیچ ، می توان از حملات MAC Spoofing جلوگیری کرد.

- بدین ترتیب در بستر Switching در ISCSI می توان کنترل های امنیتی زیادی ، همچون موارد بالا را پیکر بندی کرد.

- برای DATA Encryption نیز در این تکنولوژی می توان از IPSec استفاده کرد. چرا که Packet ها IP Based هستند و بر روی WAN نیز می توان از انواع مختلف پروتکل های VPN استفاده کرد

- به طور کلی می توان گفت Feature های امنیتی در ISCSI، بسیار متنوع تر از Fibre Channel است.

بسیار ممنون ار مطالبتون در مورد storage +